Указанный вирус собирает данные о системе, регулярно отправляет их на командно-контрольные серверы и ожидает дальнейших команд”

Фото: cert.gov.ua

Команда реагирования на компьютерные чрезвычайные события CERT-UA предупредила о подготовке возможной кибератаки на компьютерные системы Украины. Об этом проинформировали в пресс-службе CERT-UA.

“CERT-UA совместно со Службой внешней разведки Украины обнаружила новые модификации вредоносного программного обеспечения типа Pterodo на компьютерах государственных органов Украины, что, вероятно, является подготовительным этапом для проведения кибератаки. Указанный вирус собирает данные о системе, регулярно отправляет их на командно-контрольные серверы и ожидает дальнейших команд”, – отмечается в сообщении.

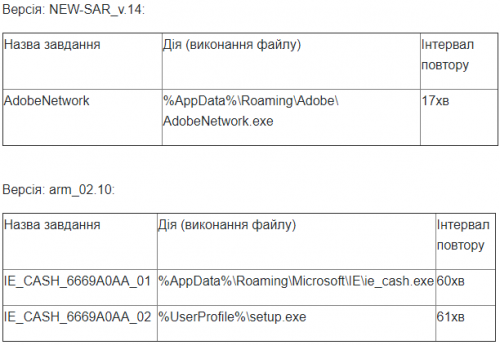

Версия NEW-SAR_v.14

Основным отличием модификации от предыдущих версий является возможность инфицирования системы через флэш-накопители и другие съемные носители информации, а также инфицирования флэш-накопителей, подключаемых к пораженному компьютеру для дальнейшего распространения.

Документы (.doc, .docx), изображения (.jpg) и текстовые файлы (.txt) копируются в скрытую папку MacOS с названиями FILE <произвольное число> <расширение> (например, FILE3462.docx), а на флэш-накопителе создаются ярлыки с оригинальными названиями файлов, которые обеспечивают одновременное открытие скопированного в папку MacOS оригинала файла и выполнение созданного вредоносного файла usb.ini.

Тело вируса всех версий выполняет такие же функции, как и предыдущие версии: направляет информацию о системе, самообновляется и при наличии загружает компоненты.

Кроме того, данная версия активируется только в системах с локализацией языков постсоветских государств, а именно: украинский, белорусский, русский, армянский, азербайджанский, узбекский, татарский и другие. Это усложняет анализ вируса популярными автоматическими системами анализа вредоносного ПО.

Версия arm_02.10

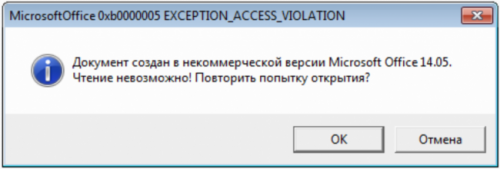

Основным отличием модификации является отображение сообщения при активации файла, что не позволяет сразу понять, что это запустилась вредоносная программа.

Кроме того, в данной версии для каждой пораженной системы есть индивидуальная url-директория с серийным номером накопителя, на котором установлена система (например, bitsadmin.ddns[.]net/00000/setup.exe, где “00000” – серийный номер, свидетельствующий о том, что злоумышленники анализируют полученную информацию об инфицированной системе и индивидуально для каждой системы определяют, какие новые приложения загружать и запускать).

Фото: cert.gov.ua

“Почерк” вредоносного программного обеспечения характерен для целенаправленных APT-атак и может свидетельствовать о подготовке к целенаправленной кибератаке на компьютерные системы Украины. Бэкдор Pterodo устанавливает скрытый доступ к компьютерным системам с целью использования или контроля в будущем, что может привести к утечке информации, блокированию работы, шифрованию данных и другим злонамеренным действиям”, – подчеркивают в CERT-UA.

Вредные домены и IP (C2):

Версия: NEW-SAR_v.14:

hxxp://updates-spreadwork[.]pw – домен по состоянию на 13.11 был не активный.

Версия: arm_02.10:

hxxp://dataoffice.zapto[.]org

hxxp://bitsadmin.ddns[.]net.

Домены зарегистрированы в организации, оказывающей услуги динамических доменных адресов (DDNS), что позволяет быстро менять IP-адрес и скрывать реального владельца домена.

Вредоносные файлы:

Версія: NEW-SAR_v.14:

AdobeNetwork.exe (На флэш-накопителях- usb.ini)

ImagingDevices.exe

winhost.cmd

doc.lnk

jpg.lnk

txt.lnk

Softwarelink.lnk

flash.vbs

Директории, в которых размещаются упомянутые файлы:

Windows 7 та 10

%APPDATA%Adobe

%APPDATA%MicrosoftWindowsStart MenuProgramsStartup

WinXP

%WINDIR%Adobe

%USERPROFILE%Главное менюПрограммьіАвтозагрузка

Для всех ОС:

%TMP%7zSfz000

Версия: arm_02.10:

“Документ Microsoft Office Word.com”

“Cookie.exe”

“cokies.vbs”

“Cookies.sys”

“document.rar”

“CookiesERR.cmd”

macupdates.exe (для каждой системы может быть уникальный, одинаково только название).

Директории, в которых размещаются вредоносные файлы:

%APPDATA%LocalTemp7ZipSfx.001

%APPDATA%LocalTemp7ZipSfx.000

%USERPROFILE%CookiesERR

%APPDATA%MicrosoftIE

%APPDATA%MicrosoftWindowsStart MenuProgramsStartup

%USERPROFILE%

Контрмеры для удаления вируса:

– просканировать антивирусом;

– проверить вышеуказанные директории на наличие файлов. При обнаружении файлов – нужно удалить их из директории;

– проверить планировщик задач на наличие указанных записей (следует удалить их):

Фото: Скриншот

Рекомендации по предупреждению угрозы:

– обеспечить запрет на открытие вложений в подозрительных сообщениях (в письмах от адресантов, по которым возникают вопросы: например, автор по неизвестным причинам изменил язык общения; тема письма является нетипичной для автора; то, как автор обращается к адресату, является нетипичным и т.д.), а также в сообщениях с нестандартным текстом, побуждающим к переходу на подозрительные ссылки или к открытию подозрительных файлов;

– отключить автозапуск сменных носителей информации (флэш-накопителей) и проверять их антивирусом при подключении;

– при наличии подозрительного письма от известного адресата в телефонном режиме (или любым другим способом) проверить отправление такого письма. В случае неподтверждения – сохранить его на диск, заархивировать и переслать для исследования в CERT-UA;

– будьте бдительны при любых нестандартных ситуациях (например, при отображении сообщения операционной системой о невозможности открытия файла, необходимости установки программного обеспечения, запроса на разрешение выполнения операции);

– нужно отключить от сети Интернет подозрительное устройство для дальнейшей проверки;

– выключить шифрование, если оно разрешено;

– проверить выключение макросов в редакторе Microsoft Office Word;

– нужно использовать антивирус с обновленными базами сигнатур и лицензионную, обновленную операционную систему, а также программное обеспечение;

– регулярно осуществлять резервное копирование важных файлов, обновлять пароли доступа к важным системам и сканировать системы антивирусом.

СПРАВКА. Команда реагирования на компьютерные чрезвычайные события Украины (англ. Computer Emergency Response Team of Ukraine, CERT-UA) – специализированное структурное подразделение Государственного центра киберзащиты и противодействия киберугрозам Государственной службы специальной связи и защиты информации Украины. Основано в 2007 году.

Ранее мы писали, что новый вирус атаковал компьютеры в 54 странах. VPNFilter распространяют в 54 странах, особенно активно — в Украине.

Ранее Служба безопасности Украины предупредила о возможной масштабной кибератаке на государственные структуры и частные компании накануне финала Лиги чемпионов.

Напомним, в июне 2017 года Украина подверглась массированной хакерской атаке. Жертвами киберпреступников стал ряд банков, крупных компаний, метро и международный аэропорт “Борисполь”. Киберполиция Украины насчитала 22 пострадавших компании.

Источник: www.segodnya.ua

.